|

| SSH Websocket: Exploring Secure and Real-Time Communication |

Are you looking for a secure and efficient way to establish real-time communication between a client and a server? SSH Websocket might be the solution you need. In this article, we will delve into the concept of SSH Websocket, its benefits, and how it can be implemented. So, let's get started!

1. Introduction to SSH Websocket

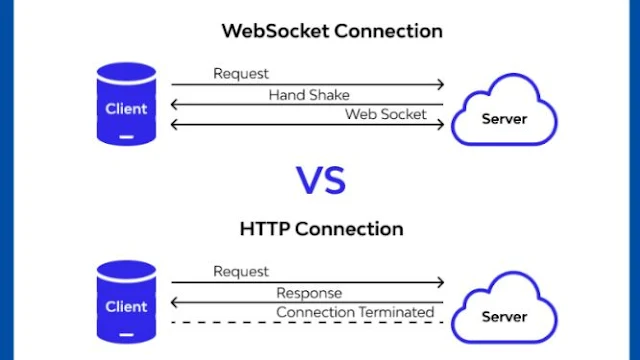

SSH (Secure Shell) is a network protocol that allows secure remote access to systems over an unsecured network. It provides strong encryption and authentication mechanisms, making it a popular choice for secure communication. Websocket, on the other hand, is a communication protocol that enables real-time bidirectional communication between a client and a server over a single, long-lived connection.SSH Websocket combines the security of SSH with the real-time capabilities of Websocket, allowing users to establish a secure and efficient communication channel.

2. How SSH Websocket Works

In SSH Websocket, the client initiates a connection to the SSH server using the SSH protocol. Once the SSH connection is established, a Websocket tunnel is created within the SSH connection. This tunnel acts as a bridge between the client and the server, enabling bidirectional communication.The Websocket tunnel allows the client and the server to exchange messages in real-time. This is particularly useful for applications that require instant updates or interactive communication.

3. Advantages of SSH Websocket

- Security: SSH Websocket leverages the robust security features of SSH, including encryption, strong authentication, and data integrity checks. This ensures that the communication channel is secure and protected from unauthorized access.

- Real-Time Communication: By combining SSH with Websocket, SSH Websocket enables real-time bidirectional communication between the client and the server. This is crucial for applications that require instant updates or interactive data transfer.

- Efficiency: SSH Websocket uses a single, long-lived connection for communication, reducing the overhead of establishing multiple connections. This results in improved efficiency and reduced latency.

4. Implementing SSH Websocket

Implementing SSH Websocket involves several steps. Let's walk through them:Step 1: Setting up the SSH Server

To begin, you need to set up an SSH server. This can be done by installing an SSH server software, such as OpenSSH, on the server machine. Configure the server with the necessary security settings and ensure that it is accessible from the client machine.Step 2: Installing the Websocket Server

Next, you need to install a Websocket server software that supports SSH tunneling. There are several options available, such as wsproxy and websocketd. Install the chosen server software on the server machine and configure it to use SSH as the underlying protocol.Step 3: Establishing a Connection

Once the SSH and Websocket servers are set up, you can establish a connection from the client machine. Use an SSH client, such as PuTTY or OpenSSH client, to connect to the SSH server. Once the SSH connection is established, the Websocket tunnel will be created automatically.Step 4: Sending and Receiving Data

With the SSH Websocket connection established, you can start sending and receiving data between the client and the server. You can use standard Websocket libraries or frameworks on the client side to interact with the server over the Websocket tunnel.5. Use Cases of SSH Websocket

Use Case 1: Real-Time Monitoring

SSH Websocket can be used for real-time monitoring of remote systems. For example, you can monitor server metrics, log files, or application events in real-time using SSH Websocket. This allows you to quickly identify issues and take necessary actions.Use Case 2: Secure Remote Access

SSH Websocket provides a secure way to access remote systems over the internet. It enables remote shell access, file transfer, and remote command execution over a secure connection. This is particularly useful for system administrators and developers who need to manage remote servers.Use Case 3: Interactive Data Transfer

With SSH Websocket, you can transfer data interactively between the client and the server. This is useful for applications that require real-time collaboration or interactive data processing. Examples include interactive data analysis, remote debugging, and collaborative coding.6. Best Practices for SSH Websocket

To ensure the secure and efficient operation of SSH Websocket, consider the following best practices:- Practice 1: Enforcing Strong Authentication: Use strong authentication mechanisms, such as public key authentication, to ensure that only authorized users can establish SSH connections.

- Practice 2: Implementing Encryption: Enable encryption for SSH connections to protect the confidentiality of data transmitted over the network.

- Practice 3: Monitoring and Logging: Implement monitoring and logging mechanisms to track SSH Websocket activities and detect any suspicious behavior.

7. Limitations of SSH Websocket

While SSH Websocket offers many benefits, it also has some limitations to consider:- Complexity: Implementing SSH Websocket requires knowledge of both SSH and Websocket protocols, which can be complex for beginners.

- Firewall Restrictions: SSH Websocket may face firewall restrictions in certain environments, limiting its availability.

8. Conclusion

SSH Websocket combines the security of SSH with the real-time capabilities of Websocket, offering a secure and efficient communication channel. It enables real-time bidirectional communication between the client and the server, making it suitable for various use cases such as real-time monitoring, secure remote access, and interactive data transfer. By following best practices, you can ensure the secure and efficient operation of SSH Websocket in your applications.9. FAQs

Q1. Is SSH Websocket compatible with existing SSH servers and clients?Yes, SSH Websocket is compatible with most SSH servers and clients that support SSH protocol version 2.

Q2. Can SSH Websocket be used for tunneling other protocols?

Yes, SSH Websocket can be used to tunnel other protocols, such as HTTP, HTTPS, or VNC, by encapsulating the protocol traffic within the SSH connection.

Q3. Are there any performance considerations when using SSH Websocket?

SSH Websocket introduces some additional overhead due to the encryption and tunneling mechanisms. However, the performance impact is generally minimal, especially when using modern hardware and networks.

Q4. Are there any alternatives to SSHWebsocket for real-time communication?

Yes, there are alternative protocols for real-time communication, such as MQTT (Message Queuing Telemetry Transport) and STOMP (Simple Text Oriented Messaging Protocol). These protocols are specifically designed for efficient messaging and can be used in scenarios where real-time communication is required.

Q5. Where can I learn more about implementing SSH Websocket?

You can find more information and resources on implementing SSH Websocket in the documentation and user guides of SSH server and Websocket server software. Additionally, online developer communities and forums can provide valuable insights and support for implementing SSH Websocket in your specific use case.

In conclusion, SSH Websocket provides a secure and real-time communication channel that combines the strengths of SSH and Websocket. By following the outlined steps and best practices, you can implement SSH Websocket in your applications and enjoy the benefits of secure and efficient real-time communication.